其他

不好归类的算在这一part

[TOC]

Quartz

分为三个部分:e

Job&Detial(任务):定时任务的执行方法,与Trigger配套的

Trigger(触发器):规定什么时候触发,与Job&Detail配套的

Scheduler(调度器):单例,把Trigger丢里面由调度器调度,只需要一个Scheduler,配置不同的Trigger;可以理解成类似线程池的东西

原理:ScheduledThreadPoolExecutor线程池 + 通过Object类的wait()和notify()或者Condition类的await()\signal()进行等待和唤醒、锁保证线程安全 来进行调度

Scheduler有两个调度线程:regular Scheduler Thread(执行常规调度)和Misfire Scheduler Thread(执行错失的任务),Regular Thread 轮询所有Trigger,如果有将要触发的Trigger(用wait和notifyAll实现),则从任务线程池中获取一个空闲线程,然后执行与改Trigger关联的job;Misfire Thraed则是扫描所有的trigger,查看是否有错失的,如果有的话,根据一定的策略进行处理

默认是并发的,即如果当前任务没有完成,会自动开一个任务执行

注意在分布式集群的情况下,多台机子有相同的定时任务,会出错,此时通过共享数据库的方式实现

Quartz的解决方案:

quartz集群分为水平集群和垂直集群,水平集群即将定时任务节点部署在不同的服务器,其最大的问题就是时钟同步问题,若时钟不能同步,则会导致集群中各个节点状态紊乱,造成不可预知的后果;垂直集群则是集群各节点部署在同一台服务器,时钟同步自然不是问题,但存在单点故障问题,服务器宕机会严重影响服务的可用性

在各个节点会上报任务,存到数据库中,执行时会从数据库中取出触发器来执行,如果触发器的名称和执行时间相同,则只有一个节点去执行此任务。

如果此节点执行失败,则此任务则会被分派到另一节点执行,中途也会自动检查失效的定时调度,发现不成功的,其他节点立马接过来继续完成定时任务。Quartz有11个定时任务调度表

参考

其他定时器

Timer:这是java自带的java.util.Timer类,这个类允许你调度一个java.util.TimerTask任务。使用这种方式可以让你的程序按照某一个频度执行,但不能在指定时间运行。一般用的较少。单线程,任务一多会阻塞;一个任务出异常其他任务都受影响;受系统时间影响

ScheduledExecutorService:也jdk自带的一个类;是基于线程池设计的定时任务类,每个调度任务都会分配到线程池中的一个线程去执行,也就是说,任务是并发执行,互不影响。线程池+延时队列DelayedQueue(数组、最小堆, 最近要执行的任务放在堆顶) 实现,如果堆顶任务时间未到就阻塞(通过自旋+condition.await\signal实现)。不受系统时间影响

Spring 中的 @Schedule 注解

CORS

浏览器的同源政策的同源指的是:协议相同、域名相同、端口相同,如果非同源,有三种行为会受到限制:Cookie、LocalStorage和IndexDB无法读取;DOM无法获得、AJAX请求不能发送。

前后端分离的场景下,由于浏览器的同源策略,导致浏览器内的请求不同的源的后端是会失败,常见的解决跨域方法是使用CORS,现在常见的web框架都支持CORS,开启即可。

解决跨域的方法除了CORS,还有jsonp,不过已经很少使用了,jsonp本质是利用浏览器允许加载不同源的js文件即标签等,将跨域请求标签里,返回一段可执行的js代码,其中包含了请求结果,通常是json格式,前端通过返回的js代码执行回调获取结果。

详情见 跨域资源共享 CORS 详解

对于跨域产生的问题,如CSRF跨域请求攻击的解决方案,可参考:美团:如何防止csrf

session和cookie

首先HTTP是无状态的,因此需要通过session、cookie来达到记录用户状态的目的。

传统的session、cookie:session存用户信息,保存在服务端中,cookie里存session对应的sessionId,保存在客户端中,用于找到对应的session,每次请求都会带上该cookie来表示此用户。

如果客户端禁用掉cookie,可以使用LocalStorage存储,每次请求都以参数的形式传递;

cookie可设置长时间保持,session有效时间通常比较短,安全性上来将,cookie存储在客户端,容易被窃取,session存储在服务段,相对安全;

由于现在实例的部署不可能只部署一个,一般都是集群部署,因此session不可以只存在一个实例的内存中,因此引入Redis来存用户的登录信息

现在一般使用 token + Redis来实现 cookie - session 机制,本质上差不多,前端的cookie更多的是存token的信息而已,token也可以存在LocalStorage或sessionStorage中,发送请求时一般是把token的值放在请求头中,而不会把cookie发给后端,这样可以避免当用户禁用cookie导致功能不可用,还有CSRF问题。

JWT

JWT = JSON WEB TOKEN

原理

JWT实际上是一个token(令牌),分为三部分:Header(头部)、Payload(负载)、Signature(签名)。

Header(头部) :两部分组成,记录令牌类型和JWT的签名算法,一般是HMACSHA256。

Payload(负载): 记录用户登录信息(官方规范默认是不加密的,分为官方字段和私有字段)。

Signature(签名) :记录将 Header、Payload和服务端的密钥组合起来,使用Header(头部)里规定的方式加密。

比如header里保存的加密方式是HMACSHA256,签名 Signature = HMACSHA256(base64URL(header) + "." + base64URL(payload) + "." + 保存在后端的密钥)

最后的JWT = base64URL(Header) + "." + base64URL(Payload) + "." + Signature,后端收到该JWT后验证该签名是否正确,来判断JWT里的用户信息是否可靠。

base64:64指的是A-Z,a-z,0-9,+,/,将待转换的字符串转成二进制流,每3个8位转成4个6位,6位的二进制数转成十进制,根据码表找到对应的字符,以=号做后缀,凑齐位数

一般是为了解决一些字符编码的问题,将非ASCII字符转化为ASCII字符,还有就是可以对数据做简单加密,base64URL在base64的基础上增加对一些符号的编解码,比如把"-"替换成"+",使得它可以出现在url中。

HMACSHA256:摘要算法,一般用于验证签名是否一致

使用

可以存储在浏览器的本地缓存localStorage或者cookie中,发送请求的时候放在cookie里,或者放在请求头中

JWT的目的是让服务器不保存任何session数据,让后端变成无状态的,因此没办法主动废弃某个token,一旦签发了JWT,在到期之前就会始终有效,如果想要实现这种功能,必然需要在后端保存JWT,就违背了JWT的设计初衷了。

要让JWT实现 续签 和 主动过期功能,必定需要在后端保存JWT

jwt主动过期问题,使用黑名单即可;分成两点,客户端要求失效,服务端记录token到黑名单;用户重置密码,服务端记录uid-time键值对,在此之前的token全部失效;客户端把保存的jwt删掉是没用的,此时的jwt依然有效,只是客户端没记录而已

jwt续签问题,一种解决方式是jwt中存储过期时间,服务端设置刷新时间,请求时判断是否在过期时间或刷新时间,在刷新时间内进行token刷新,失效token记入黑名单;

而黑名单过大问题,可以采用记录UID-刷新时间方式解决,判断jwt签发时间,jwt签发时间小于UID-刷新时间的记为失效

个人认为JWT的生成方式本身是有一套规范的,在实际使用过程中也可以对他进行改动,本质上还是一个签名校验而已,一般会对JWT进行魔改,比如使用Header(头部)里的加密方式加密Signature(签名),Signature(签名)加密Header(头部) 和Payload(负载) 这两部分,服务器里的私钥解密Payload(负载),得到需要的登录信息,不通过简单的base64URL编码,不对外暴露,签名算法或者签名里的密钥的方式可以改成其他等。

JWT参考:JWT 超详细分析

CAS模型 - SSO(单点登录)

可参考:CAS实现单点登录SSO执行原理探究,讲得算是比较明白,这里是总结基于CAS模式改的单点登录模式

第一次访问时,由于没有访问的token,会引导至登录

再次访问Web-1时,由于前端已存了token,直接使用token进行请求即可

已登录Web-1时去访问Web-2,会通过后端认证中心实现单点登录

这里在总结一下关于GrantTicket和ServiceTicket,跟CAS模型中提到的TGT、ST、PGT这些东西是类似的,本质是作为验证的票据,图中的GrantTicket、ServiceTicket、token含义如下

GrantTicket:全局会话票据,保存在登录页,通过GrantTicket才能换取ServiceTicket;

ServiceTicket表示访问资源的一次性票据,根据ServiceTicket换取token,换取后失效;

token:登录凭证

GT、ST和token都是保存在Redis中的,他们在Redis中的存储结构如下

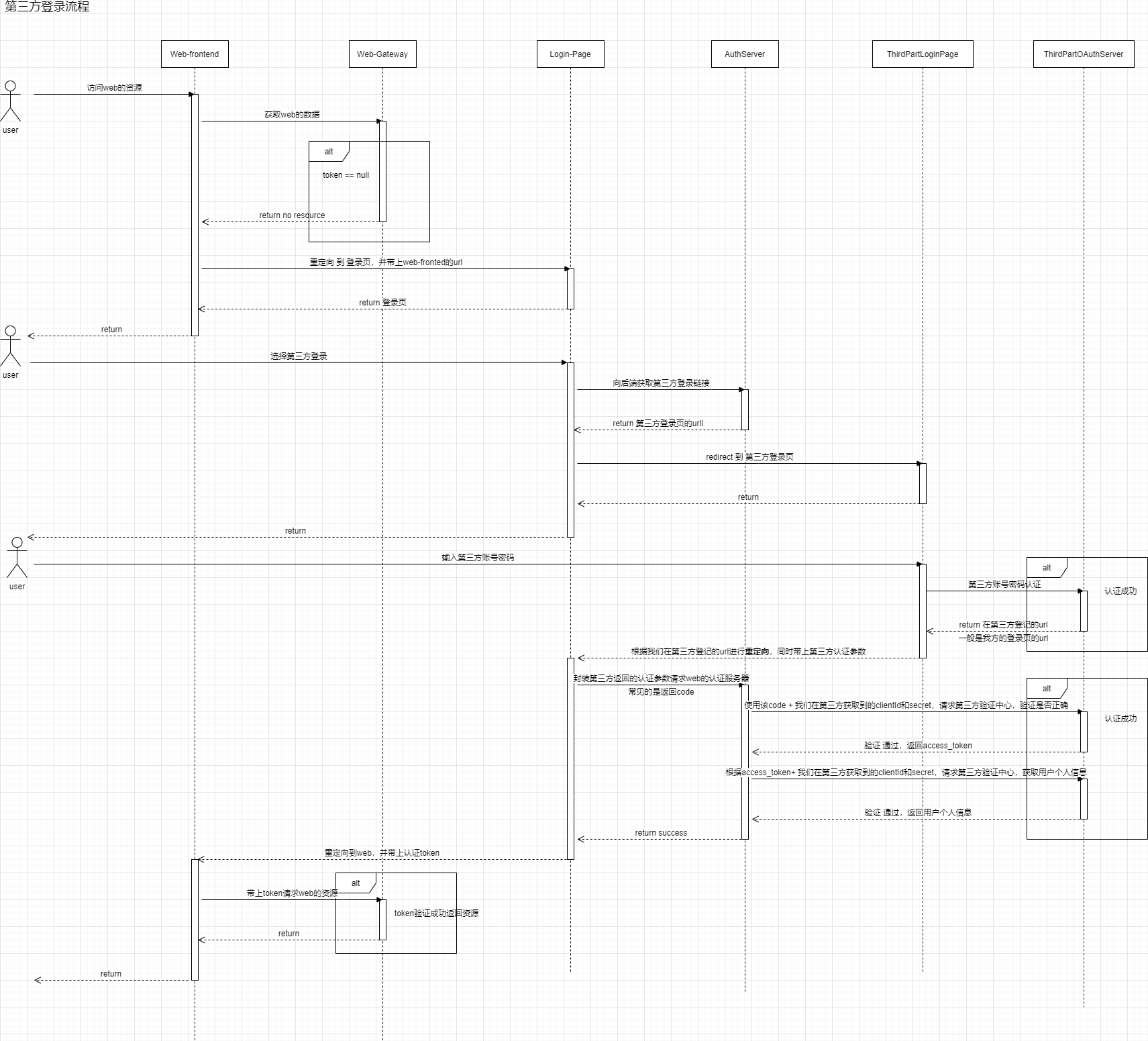

基于OAuth2.0的第三方登录

可参考:理解OAuth 2.0,这样基本就入门了,这里是总结项目中如何接入,一般在集成facebook和google的第三方登录也是类似的流程机制,这里只用到了access_token,对于refresh_token,是用来延长access_token的过期时间的,减少短时间内的重复登录,这里就没有涉及到了

为什么要后端要根据code + clientId + secret换成access_token,再根据access_token换用户个人信息?

为什么后端不直接code + clientId + secret换用户个人信息呢?

主要还是为了安全,防止中间人攻击

重定向的参数是带在url里的,是直接暴露在客户端的,如果直接返回access_token就不安全,因此才多了code这一层,为了降低code被拦截泄漏后的风险,code的过期时间一般都很短,且是一次性的;

另外就是后端对于外部的请求都是不信任的,因此接收到的参数(code)首先还要配合凭证去验证其合法性,对于验证通过后获得的access_token也有更多的操作空间,由后端持有,不会暴露出去

像上图那种登录方案,后端只需要用户个人信息换完token就算完事了,所以看起来好像直接使用code + clientId + secret换用户个人信息就行,但是如果此时需要再获取用户的其他信息,就没有没办法再用code去换了,只能要求用户再次登录,此时如果有access_token就显得多么重要了

压测

总结一下做过的压测,压测工具jmetter,利用jmette可以多线程并发请求和可以实时查看简易报告的能力

先对被压测服务的接口针对不同场景编写压测用例,设定好TPS的起始和目标值,作为压测计划

画压测机器部署关系图,部署压测环境

对于被压测的服务,一般会mock掉与该服务相关关联的服务,比如该服务还连了数据库,该接口请求依赖一些独立部署的中间件,或者依赖其他服务,则会对这些相关的依赖用桩来代替,用于维持通信,以减少这些额外服务的影响。

一般一台机器只部署一个服务,特别是被压测服务,此外还要注意被压测服务所在的机器上网络设置相关的参数,比如TCP最大连接数、回收策略之类的设置

编写压测脚本,压测脚本越简单越好,尽量让压测工具不影响被压测服务,脚本最重要的几个设置: 发起请求时的并发线程数、响应的断言、TPS数,其他那些花里胡哨的输出树状图,饼图啊那些都不用配了,用最简单的报告输出即可

部署完后,将脚本配置放到jmeter的机器上,启动压测

输出到当前目录下的test.out文件里,这里启动是使用默认参数启动,如果对jmetter的JVM设置有要求,也可以在启动时指定JVM参数,如

压测开启后可以打开test.out文件查看压测报告

一般是按照TPS从小往大压,小的TPS压,在正常延时的情况下可以先判断程序是否有问题,比如内存泄漏,内存溢出,没问题了再逐步往大了压。如果先从大往小压,延时又上不去,此时判断不了是程序内部问题还是过大的TPS导致。压测时间一般最少压一天

输出压测报告

一般有如下几个点要注意,这些点到时也要输出到压测报告上

jmetter端的TPS、延时、错误率

观察TPS是否符合预期、延时是否达到预期且稳定、错误率要为0。当程序正常时降低RT的手段:减少不必要的日志输出、业务逻辑算法是否还有优化空间,是否有IO占用或者频繁序列化反序列化、内部队列是否阻塞

被压测服务的gc

fgc,ygc不要太频繁,一般来说fgc 一小时要小于3~4次;ygc一分钟要小于3~4次为佳。

jmetter端的CPU、内存使用率等

注意jmetter端的CPU是否过高或波动很大,避免影响压测结论

被压测服务端的CPU、磁盘、内存使用率等

如果cpu过高,如果连续达到90以上,基本上是内存泄漏导致了频繁的fgc;磁盘的占用情况,注意生成的日志是否把磁盘占满了

使用 jstat -gcutil [pid] [时间间隔,每几秒打印] [打印次数]查看GC情况

当被压测端的gc不正常时,应尽量保存事发环境

1、收集内存使用基本情况统计:jmap -heap [pid] > [文件名,如heap.log]

2、收集线程堆栈运行信息:jstack [pid] > [文件名,如stack.log]

3、收集内存详细使用信息,生成dump内存快照:jmap -dump:format=b,file=[文件名,如heap.dump] [pid]

一般使用eclipse mat工具进行内存快照的分析,排查出内存泄漏的问题。

mat的使用参见:Eclipse MAT内存分析工具

一般压测脚本的模板:

调优

参考:https://tech.meituan.com/2016/12/02/performance-tunning.html

布隆过滤器

本质上是基于hash的概率性数据结构,是一个很长的二进制数组,主要用于判断元素可能存在集合中,或者一定不在集合中。

原理

有一个长度为m的bit数组,初始每个bit都是0,另外还有k个hash函数;

当加入一个元素时,先调用k个hash函数得到k个结果,将这k个结果与bit数组长度取模得到k个数组下标,将这k个数组下标对应的值置为 1;

查询元素时,同样经过上面步骤的计算,最终得到k个数组下标,判断这些下标对应的值是否为1,如果为1,说明元素可能存在,如果有一个不为1,说明元素一定不存在,返回结果;

误判率计算

涉及到3个重要的参数:

m表示bit数组的长度

k表示散列函数的个数

n表示插入的元素个数布隆过滤器中,一个元素插入后,某个bit为0的概率是

(1 − 1/m)^kn元素插入后,某个bit为0的概率是

(1 − 1/m)^(n*k)false positive的概率是

(1−(1−1/m)^n*k)^k因为需要的是

k个不同的bit被设置成1,概率是大约是(1−e^(−k*n/m))^k

实现

可以基于redis实现,但这里只给出go版本的实现,支持并发安全

淘汰算法

LRU

java实现,非线程安全

golang实现,非并发安全,下面这种写法是平铺了双向链表,链表的长度通过map的长度计算得到

关于并发安全,最简单的实现就是在调用Get和Put方法时加读写锁,但是这种做法锁的粒度比较大,每次会锁住整个底层的双向链表和map,导致在高并发情况下吞吐量不高,优化的思路就是对map分片,通过分片上锁来减小锁的粒度,然后再双向链表节点的操作上进行优化。

其中,在Get方法中,如果存在,还需要修改key所在节点的位置,直接调put即可,当然这种方式的粒度还是比较大,再次优化的思路是对map的操作还是得上锁,但对双向链表的操作无需上锁,双向链表移动节点和删除节点可以同时操作,可以通过两个channel实现,参考

LFU

java实现,非线程安全

golang实现,非并发安全,利用 优先级队列(最小堆) + map实现,使用的是go自带的heap数据结构,通过Item数组结构实现

另一个版本实现,利用go本身提供的双向链表,但是由于go没泛型,在类型推断方面导致整体性能不会很高

参考

Last updated